Sieci LAN i WLAN

Wierzymy, że solidna sieć jest fundamentem każdego środowiska IT bez znaczenia od wielkości. Bezpieczeństwo, wydajność i skalowalność zaczynają się od infrastruktury sieciowej, którą najczęściej budujemy na urządzeniach Cisco Catalyst lub Juniper EX. Tworzymy wewnętrzne sieci oraz segmentujemy je dla lepszej kontroli usług, urządzeń i użytkowników. Nasze rozwiązania obejmują budowę redundantnych systemów, zabezpieczonych zaawansowanymi firewallami firmy Fortinet lub Palo Alto, zapewniających ciągłość pracy oraz ochronę.

Dla dużych przedsiębiorstw proponujemy rozwiązania sieci Wireless LAN oparte o centralnie zarządzany kontroler sieci bezprzewodowej, zapewniające nadzór połączeń i efektywne zarządzanie siecią bezprzewodową, gdzie dobrze sprawdzają się produkty firmy np. Ubiquiti. Administrowane przez nas serwery firmy Dell lub HP często w przypadku większych obiektów są podłączane do przełączników Cisco z rodziny Nexus lub Juniper QFX. Często takie infrastruktury posiadają również wdrożoną sieć SAN, która może bazować na protokole FC (Fibre Channel) lub ISCSI (Internet Small Computer System Interface). Nasze wdrożenia oraz utrzymywane infrastruktury IT bazujemy na koncepcji Cisco SAFE, która kompleksowo opisuje bezpieczeństwo sieci na każdym jej segmencie.

Internet oraz pozostałe sieci WAN

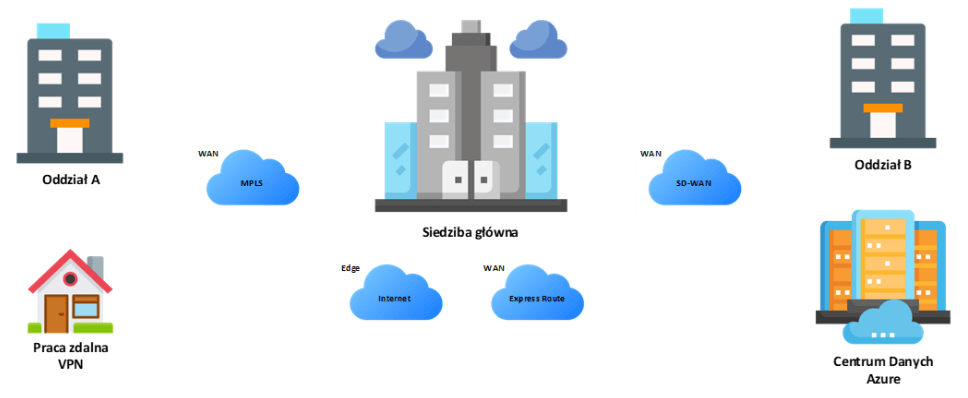

Pomagamy w doborze dostawców internetowych oraz ich agregacji, zapewniając redundancję. Projektujemy także infrastrukturę tak, aby mogła komunikować się za pomocą usług takich jak MPLS, SD-WAN czy dedykowane łącza. Wdrożenia wymagających połączeń WAN oraz wielu operatorów internetowych opieramy na routerach ISR, ASR, MX.

Balansowanie ruchu

W obszarze dużych obciążeń i wysokiej dostępności stosujemy technologię oad balancing, która równoważy obciążenie poprzez rozkładanie go na wiele węzłów. W środowiskach on-premises wykorzystujemy rozwiązania firmy F5 gdzie load balancing jest realizowany przez urządzenia BIG-IP.

Połączenie z chmurą publiczną

Specjalizujemy się również w projektowaniu i budowie środowisk w chmurze publicznej Azure. Jesteśmy świadomi, że awaria infrastruktury klienta może być nie do zaakceptowania dla jego biznesu, dlatego proponujemy budowę środowisk hybrydowych, gdzie część infrastruktury ma swoje lustrzane odbicie. Innym podejściem jest budowa całego równoległego środowiska nazywanego DR (Disaster Recover), który starmy się budować w topologii Hub & Spoke.

Połączenia VPN typu Site to Site oraz Remote Access

Budujemy infrastrukturę IT, aby umożliwić łączenie oddziałów między sobą (VPN Site to Site) oraz konfigurujemy połączenia VPN typu Remote Access dla pracowników mobilnych, którzy będą mogli łączyć się z infrastrukturą IT z dowolnego miejsca na świecie. Popularnym produktem jest np. aplikacja Forticlient, która niedużym nakładem finansowym pozwoli na prace zdalną Twojemu zespołowi oraz zapewni bezpieczeństwo w różnych miejscach dostępu do Internetu.

Sieci LAN i WLAN

Sieć LAN oraz WLAN stanowią fundamentalny element każdej infrastruktury sieciowej. Nasze wdrożenia infrastruktury sieciowej opieramy głównie na produktach Cisco, Juniper, Fortinet, Palo Alto oraz Ubiquiti, bazując na założeniach architektury Cisco SAFE. Podejście to zakłada podział na różne miejsca w sieci, takie jak: Branch, Campus, Data Center, WAN, Edge oraz Cloud.

Dla mniejszych klientów stosujemy koncepcję Branch, gdzie urządzenia typu firewall lub router pełnią rolę zarówno routera wewnętrznego, jak i dostępu do Internetu. Topologia opiera się na klasycznym modelu „router on a stick”. W małych oddziałach nie używamy routingu dynamicznego, uznając go za zbędny. Połączenie do przełącznika odbywa się podwójnym zagregowanym linkiem, który działa na protokole LACP. Switch dostępowy przypisuje odpowiednie VLAN-y do fizycznych portów, co umożliwia logiczną separację urządzeń, użytkowników i usług. Przełącznik zabezpiecza połączenia, unikając pętli za pomocą protokołu Spanning Tree.

Firmy posiadające rozległą infrastrukturę często wykorzystują architekturę Campusu zgodnie z zasadami bezpieczeństwa Cisco Safe. Tego rodzaju infrastruktura jest zaprojektowana z myślą o wysokiej redundancji i zazwyczaj obejmuje kilka budynków, stanowiąc główną siedzibę firmy, która integruje ze sobą wszystkie oddziały (Branch). W architekturze tej wyraźnie rozróżnia się część wewnętrzną i zewnętrzną sieci. Urządzenia pełniące rolę punktów styku z Internetem są całkowicie izolowane od infrastruktury wewnętrznej, co zapewnia ciągłość usług wewnętrznych nawet w przypadku prób ich kompromitacji. Zarówno struktura Branch, jak i Campus opierają się na segmentacji z wykorzystaniem standardu 802.1Q. Podczas budowy tworzona jest odpowiednia adresacja dla nowopowstałej infrastruktury, co nazywamy subnettingiem. Do każdego VLANu przypisywany jest odpowiedni identyfikator (ID), nazwa oraz adresacja. Pozostałe segmenty sieci, takie jak WAN oraz Edge, zostaną omówione w dalszych rozwiązaniach.

Połączenia VPN typu Site to Site oraz Remote Access

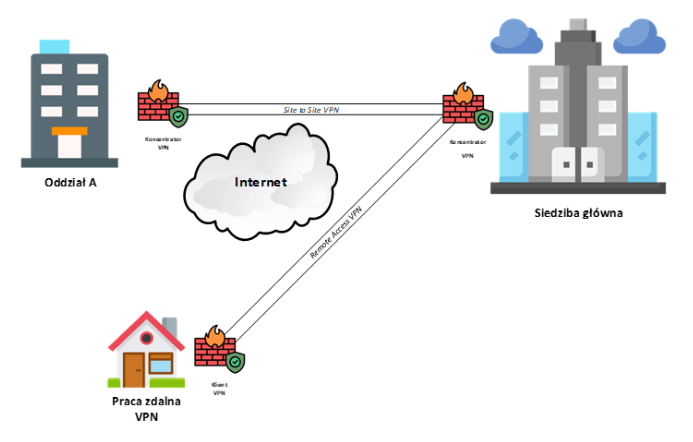

Rozwój firmy często wiąże się z tworzeniem nowych miejsc pracy, takich jak nowe biura, hale produkcyjne, oraz z nowymi możliwościami pracy umożliwiającymi pracę z dowolnego miejsca. Aby sprostać tym wymaganiom, niezbędna jest implementacja połączenia VPN. Zgodnie z koncepcją Cisco SAFE, połączenie VPN stanowi segment WAN infrastruktury, pełniąc rolę magistrali łączącej oddziały firmy.

Połączenie VPN dzielimy na dwa główne typy: zdalny dostęp (Remote Access) oraz od sieci do sieci (Site-to-Site).

Pierwsza metoda polega na łączeniu się za pomocą dedykowanej aplikacji, umożliwiającej autoryzację poprzez login, hasło, SMS lub inny czynnik oraz uzyskaniu dostępu do firmy. Po drugiej stronie znajduje się koncentrator VPN, który zestawia tunel VPN użytkownika. Wśród popularnych rozwiązań, które stosujemy, znajdują się FortiClient, GlobalProtect, Secure Connect oraz OpenVPN.

Druga metoda, czyli połączenie typu Site-to-Site, wykorzystywana jest do łączenia kilku oddziałów. W tym przypadku używany jest tunel oparty na zestawie protokołów IPSec, zapewniający bezpieczny i szyfrowany przesył danych między sieciami. To połączenie jest trwałe tak długo jak obie ze stron mają dostęp do Internetu.

Internet oraz pozostałe sieci WAN

Dostęp do internetu jest kluczowy we współczesnym świecie. Dla klientów, dla których łączność internetowa jest niezbędna, jednym z rozwiązań jest wykorzystanie dodatkowego operatora. Dla zwiększenia dostępności usługi, możliwe jest także stosowanie agregacji operatorów, uwzględniając połączenia LTE lub łącza satelitarne, takie jak np. Starlink. Nie jest to nowatorskie rozwiązanie, ponieważ opiera się ono na preferencji trasy czyli łatwiej mówiąc operatora. Oczywiście, w przypadku świadczenia usług internetowych przez firmy, sytuacja staje się bardziej złożona, jednak osiągnięcie zadowalających wyników jest ciągle możliwe. Tego typu rozwiązania są najczęściej stosowane w dużych firmach, dla których Internet jest kluczowym elementem działalności. W infrastrukturze Data Center, takie rozwiązania nie są powszechnie wykorzystywane. Infrastruktura Data Center posiada kilka połączeń z Internetem oraz rozgłasza duże pule publicznych adresów IP za pomocą protokołu BGP, co umożliwia dostęp do nich poprzez wielu operatorów. Zgodnie z architekturą SAFE taki obszar to Edge czyli miejsce połączenia z siecią publiczną, którą traktujemy jako niezaufaną.

Często terminy WAN oraz Internet bywają używane zamiennie, jednak w kontekście koncepcji bezpieczeństwa SAFE ich definicje różnią się. Segment WAN to rozległa sieć, która łączy wiele oddziałów, stanowiąca magistralę komunikacyjną. Jest to połączenie, które najczęściej jest świadczone przez zewnętrznego dostawcę usług. Przykłady takich połączeń to chmura MPLS, dedykowane łącze, VPN czy SD-WAN. W kontekście bezpieczeństwa różnice w podejściu do tych sieci są istotne. Dostęp do sieci WAN jest ściśle kontrolowany przez organizację i dedykowany do jej specyficznych potrzeb. W przypadku braku zaufania do operatora, połączenie może być dodatkowo zabezpieczone przy użyciu protokołu MACsec (dla warstwy 2) lub IPsec (dla warstwy 3). Upraszczając definicję: w Internecie nadawca jest nieznany, podczas gdy w sieciach WAN jest rozpoznawalny i może to być na przykład pracownik naszej firmy należący do innego oddziału.