Bezpieczeństwo IT w firmie

Bezpieczeństwo IT w firmie to fundament ochrony danych, zasobów oraz reputacji przedsiębiorstwa. W dobie rosnących cyberzagrożeń, takich jak phishing, ransomware czy ataki DDoS, odpowiednie zabezpieczenia systemów informatycznych stają się priorytetem. Skuteczna polityka bezpieczeństwa IT obejmuje m.in. regularne aktualizacje oprogramowania, backupy danych, kontrolę dostępu oraz szkolenia pracowników z zakresu sposobów wyłudzenia dostępu z udziałem użytkownika. Inwestycja w bezpieczeństwo IT pozwala firmie uniknąć kosztownych przestojów, strat finansowych i utraty zaufania klientów.

Bezpieczna praca zdalna

Bezpieczna praca zdalna wymaga ochrony danych i urządzeń przed cyberzagrożeniami. Korzystanie z VPN, silnych haseł, aktualnego oprogramowania oraz szkolenia z cyberbezpieczeństwa minimalizują ryzyko ataków i zapewniają ochronę firmowych informacji.

Ochrona stacji końcowych

Zapewnienie ochrony stacji roboczych to kluczowy element bezpieczeństwa systemów Windows. Jako partner renomowanej firmy ESET jesteśmy przekonani, że oprogramowanie antywirusowe stanowi niezbędny fundament każdego środowiska IT. ESET Endpoint Antivirus gwarantuje skuteczną ochronę, a organizacjom wymagającym również zaawansowanej kontroli firewalla polecamy ESET Endpoint Security, zapewniający jeszcze wyższy poziom bezpieczeństwa.

Ochrona nie kończy się jednak na stacjach roboczych — ESET dba także o bezpieczeństwo serwerów. Tradycyjne rozwiązania antywirusowe wspieramy nowoczesnymi technologiami XDR (Extended Detection and Response), które umożliwiają zaawansowane wykrywanie i natychmiastową reakcję na zagrożenia w czasie rzeczywistym. W zakresie analizy zachowań i identyfikacji incydentów niezawodnym rozwiązaniem są systemy XDR, takie jak ESET Inspect.

Ochrona sieci wewnętrznej

Ochrona sieci wewnętrznej to przede wszystkim kontrolowanie ruchu przepływającego pomiędzy wewnętrznymi sieciami infrastruktury IT. Istotą takiego zabezpieczenia jest izolowanie zasobów oraz dzielenie ich na odpowiednie strefy. Dzięki temu możliwe jest ograniczenie skutków ataku z zewnątrz ze skompromitowanych serwerów lub stacji roboczych. W przypadku płaskiej infrastruktury wykrycie prób nieuprawnionego dostępu do zasobów może być bardzo trudne. Generowanie niepożądanego ruchu wewnętrznego może być sygnałem, że na jednej z maszyn w sieci wewnętrznej działa podejrzana aplikacja kontrolowana przez hakera.

Ochrona sieci zewnętrznej

Ochrona sieci zewnętrznej zabezpiecza firmę przed cyberzagrożeniami pochodzącymi z internetu. Zastosowanie zapór sieciowych, systemów wykrywania i zapobiegania włamaniom (IDS/IPS), deszyfrowania transmisji oraz modułu antywirusowego skutecznie chroni infrastrukturę IT przed atakami hakerów i złośliwym oprogramowaniem. Firewall, który kontroluje ruch pomiędzy siecią wewnętrzną a internetem, nie musi wyróżniać się dużą przepustowością. Takie podejście pozwala ograniczyć koszty związane z drogimi licencjami i skoncentrować ochronę wyłącznie na danych przesyłanych do oraz z internetu.

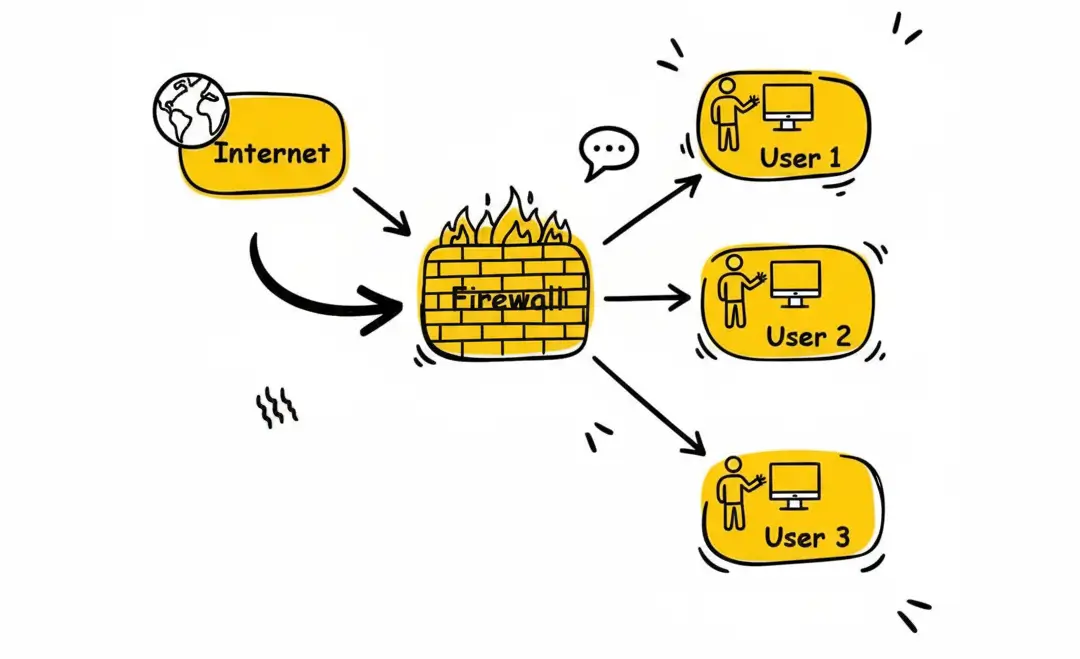

Cisco SAFE

Już na etapie projektowania infrastruktury stawiamy na solidne fundamenty. Wykorzystując model Cisco SAFE, tworzymy segmentowaną sieć, w której każde urządzenie, usługa i użytkownik działają w kontrolowanym, bezpiecznym środowisku. To gwarantuje skuteczną izolację i minimalizację ryzyka.

Authentication, Authorization, Accounting (AAA)

To zestaw mechanizmów służących do kontrolowania dostępu w systemach i sieciach komputerowych:

• Authentication (Uwierzytelnianie) – sprawdzenie tożsamości użytkownika lub urządzenia (np. login/hasło, certyfikat, token).

• Authorization (Autoryzacja) – określenie, do czego użytkownik ma dostęp i jakie działania może wykonywać (np. dostęp do plików, sieci, usług).

• Accounting (Rozliczalność / Rejestrowanie) – rejestrowanie działań użytkownika (np. czas sesji, wykorzystanie zasobów, próby logowania) w celach kontrolnych i rozliczeniowych.

Jednym z przykładów zastosowania może być firma posiadająca rozległą infrastrukturę, która zmaga się z ryzykiem nieautoryzowanego dostępu do sieci – zarówno poprzez gniazda sieciowe w budynku, jak i w wyniku wycieku hasła do sieci bezprzewodowej. Brak odpowiednich mechanizmów zabezpieczeń naraża organizację na nieuprawniony dostęp, stwarzając potencjalny punkt wyjścia do dalszych działań intruza.

Innym przykładem może być prosta integracja systemów, gdzie dzięki zastosowaniu mechanizmów AAA, w skład których wchodzi m.in. serwer RADIUS czy TACACS+, możliwe jest uwierzytelnianie poświadczeń.

AAA – skupia się na użytkownikach i ich działaniach (kto, co może robić i co zrobił).

Network Access Control (NAC)

Technologia bezpieczeństwa bazująca na mechanizmach AAA, koncentrująca się na kontroli dostępu urządzeń do sieci oraz ocenie ich zgodności z polityką bezpieczeństwa (tzw. posture assessment). Rozwiązania NAC potrafią dynamicznie przypisywać urządzenia do odpowiednich segmentów sieci w zależności od ich roli – np. urządzenia firmowe, gościnne czy niezarządzane. Dodatkowo mogą przeprowadzać szczegółową weryfikację stanu systemu operacyjnego, aktualizacji bezpieczeństwa oraz oprogramowania antywirusowego lub agenta EDR, zanim urządzenie uzyska dostęp do infrastruktury.

NAC – skupia się na kontroli dostępu urządzeń do sieci i ich stanu bezpieczeństwa.